delitos informaticos

1. QUE SON LOS DELITOS INFORMATICOS?

2. CUALES DELITOS INFORMATICOS SE ESTAN PRESENTANDO MAS ACTUALMENTE

3. Definir cada uno de los siguientes delitos informaticos MÁS COMUNES

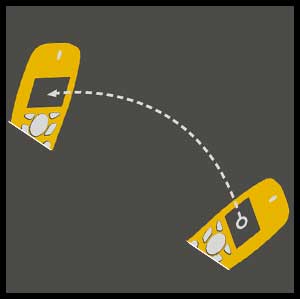

1. Bluejacking

2. Bluesnarfing

3. Ciberacoso (cyberbullying)

4. ESCNNA

5. Flaming

6. Grooming

7. Hackear

8. Hacker

9. Hacking

10. Hammering

11. Malware

12. Pederastia

13. Pedofilia

14. Pedófilo

15. Pharming

16. Phishing

17. Pornografía infantil

18. Sexting

19. Sextorsión

20. Smishing

21. Software Espía o Spyware

22. Virus

23. Vishing

¿Es delito informático ingresar al computador de una persona y extraer información sin su consentimiento?

Eso sí es delito informático y una violación de datos personales, por lo que sería juzgado bajo la Ley 1273 de 2009.

¿Cuáles son las penas en Colombia para los delitos informáticos?

La pena mínima es de cuatro años de cárcel. Además, la ley establece que a quien se le impute este delito no tendrá la posibilidad de modificar la medida de aseguramiento, por tal motivo no tendrían beneficios como el de prisión domiciliaria.

¿Y si alguien envía correos electrónicos desde la cuenta de otra personas?

Eso es un delito, pero no necesariamente es informático. Sería informático si usaran datos de la víctima, pero si solo se utiliza el correo electrónico sería posiblemente un delito clásico conocido como violación de datos personales.

¿Puede una persona cometer un delito informático sin saberlo?

Según los expertos, la ignorancia de la norma no lo excluye de la responsabilidad. El Estado colombiano presume que todos sus ciudadanos conocen las normas y las leyes, por lo tanto puede ser juzgado como delincuente informático.

Si los padres de familia abren el correo electrónico o redes sociales de sus hijos menores de edad, ¿ sería un delito?

Si es un menor de edad se puede considerar que no, pues los padres de familia sí tiene la autorización para acceder a los perfiles y cuentas de correo de sus hijos, ya que es un buen ejercicio para controlar los contactos en las redes de los menores.

¿En Colombia hay sanción económica por el delito informático?

Los delitos informáticos tienen la sanción económica más altas del Código Penal colombiano. La pena económica más baja está en 100 salarios mínimos mensuales legales vigentes, cerca a los 60 millones de pesos. La máxima puede llegar a los 600 millones de pesos, dependiendo del delito.

¿La piratería es considerada delito informático?

Este es un delito de violación a la propiedad intelectual, no es un delito informático. Este es un ilícito que se consuma atrevés de medios electrónicos. Aquí no hay vulneración de la información, porque lo que se están protegiendo los derechos morales e intelectuales.

“En Colombia no sé si es por desconocimiento de los fiscales o de los jueces, pero muchos delitos informáticos están siendo juzgados como delitos clásicos, y ubican al delito informático como una circunstancia de agravación que se usa para aumentar la pena”, Alexander Díaz García, Juez segundo de control de garantías.

Leer más: https://iearm-informatica.webnode.com.co/delitos-informaticos/

Crea tu propia web gratis: https://www.webnode.es

solucion

1.Un delito informático es toda aquella acción, típica, antijurídica y culpable, que se da por vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos y redes de Internet.

2. Spam:El Spam o los correos electrónicos, no solicitados para propósito comercial, es ilegal en diferentes grados.

https://frederyck22.blogspot.com/2012/11/delitos-y-seguridad-informatica.html

https://www.youtube.com/watch?v=IZ1_-95JqUA video

Bluesnarfing is the unauthorized access of information from a wireless device through a Bluetooth connection, often between phones, desktops, laptops, and PDAs (personal digital assistant.). This allows access to a calendar, contact list, emails and text messages, and on some phones, users can copy pictures and private videos. Both Bluesnarfing andBluejacking exploit others' Bluetooth connections without their knowledge. While Bluejacking is essentially harmless as it only transmits data to the target device, Bluesnarfing is the theft of information from the target device.

https://www.youtube.com/watch?v=eyR2LofIKKI video

ciberbullying (también llamado cyberacoso) es el uso de información electrónica y medios de comunicación (que afectan de manera critica a las personas) como el correo electrónico, redes sociales, blogs, mensajería instantánea,mensajes de texto, teléfonos móviles, y sitios web difamatorios para acosar a un individuo o grupo, mediante ataques personales u otros medios. Puede constituir un delito penal. El ciberacoso implica un daño recurrente y repetitivo infligido a través del medio del texto electrónico. Según R.B. Standler1 el acoso pretende causar angustia emocional, preocupación, y no tiene propósito legítimo para la elección de comunicaciones. El ciberacoso puede ser tan simple como continuar mandando correos electrónicos a alguien que ha dicho que no quiere permanecer en contacto con el remitente. Elciberacoso puede también incluir amenazas, connotaciones sexuales, etiquetas peyorativas (discurso del odio).

https://www.youtube.com/watch?v=o46XvTkqNtU video

ESCNNA

Consiste en la utilización del cuerpo de un niño o niña o de su representación con fines de dominación, gratificación o lucro, a cambio de una retribución tangible o intangible, o de una promesa de retribución para el niño-a o para otra persona. El niño-a es tratado como objeto sexual y mercancía. Es una forma de trato inhumano, cruel y degradante y, por lo tanto, asimilable a la tortura.

https://www.youtube.com/watch?v=j3UCC1MFMT0 video

Flaming es un sencillo del grupo británico de rock psicodélico y progresivo,Pink Floyd, perteneciente al álbum The Piper at the Gates of Dawn.

https://www.youtube.com/watch?v=i459z2NAAXc video

grooming (en español «acicalar») hace referencia a una serie de conductas y acciones deliberadamente emprendidas por un adulto con el objetivo de ganarse la amistad de un menor de edad, creando una conexión emocional con el mismo, con el fin de disminuir las inhibiciones del niño y poder abusar sexualmente de él. En algunos casos, se puede buscar la introducción del menor al mundo de la prostitución infantil o la producción de material pornográfico.

https://www.youtube.com/watch?v=Pa2ttVRA-xU video

Hackear se refiere a la acción de explorar y buscar las limitantes de un código o de una máquina.1 Según el "Glosario del Argot Hacker" o "Jargon File", cuyo creador fue Eric S. Raymond, el término hackear también significa acción de irrumpir o entrar de manera forzada a un sistema de cómputo o a una red. Este último significado para muchos hace alusión al término crackear. Sin embargo, en The New Hacker's Dictionary2 se plantea como un significado igualmente válido parahackear.

https://www.youtube.com/watch?v=5DLC91fl_Yc video

hacker tiene diferentes significados. Según el diccionario de los hackers,1 es todo individuo que se dedica aprogramar de forma entusiasta, o sea un experto entusiasta de cualquier tipo, que considera que poner la información al alcance de todos constituye un extraordinario bien.2 De acuerdo a Eric Raymond el motivo principal que tienen estas personas para crear software en su tiempo libre, y después distribuirlos de manera gratuita, es el de ser reconocidos por sus iguales.3 El término hacker nace en la segunda mitad del siglo XX y su origen está ligado con los clubes y laboratorios del MIT.

https://www.youtube.com/watch?v=e1NWqSl9EM4 video

malware (del inglés malicious software), también llamado badware, código maligno,software malicioso o software malintencionado, es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora o sistema de información sin el consentimiento de su propietario. El término malware es muy utilizado por profesionales de la informática para referirse a una variedad de software hostil, intrusivo o molesto.1 El término virus informáticosuele aplicarse de forma incorrecta para referirse a todos los tipos de malware, incluidos los virus verdaderos.

https://www.youtube.com/watch?v=p7aF4rh-H14 video

pederastia griega , idealizada por los griegos desde la época arcaica, era una relación entre un joven adolescente (ἐρώμενος, erōmenos, 'amado') y un hombre adulto que no pertenecía a su familia próxima (ἐραστής,erastēs, 'amante'). Surgió como una tradición aristocrática educativa y de formación moral. Los griegos la consideraban por ello un elemento esencial de su cultura ya desde los tiempos de Homero.1 Es importante señalar que la diferencia de edad entre erōmenos y erastēs es paralela a la que se daba entre los contrayentes del matrimonio en la antigua Grecia: un hombre en la treintena y una jovencita de entre quince y dieciocho años.2 También cabe remarcar que el erómeno era unadolescente ya entrado en la pubertad y no un niño, como se entiende en el concepto actual de pederastia.

https://www.youtube.com/watch?v=mT_tox3k-QQ video

Pedofilia

https://www.youtube.com/watch?v=PbccUPnuz-o

Pedófilo

-

Desde un punto de vista médico, la paidofilia o pedofilia es una parafilia que consiste en que la excitación o el placer sexual se obtienen, principalmente, a través de actividades o fantasías sexuales con niños de, generalmente, entre 8 y 12 años. Wikipedia

-

https://www.youtube.com/watch?v=QlwCwPASwCA video

Pharming es la explotación de una vulnerabilidad en el software de los servidores DNS (Domain Name System) o en el de los equipos de los propios usuarios, que permite a un atacante redirigir un nombre de dominio (domain name) a otra máquina distinta. De esta forma, un usuario que introduzca un determinado nombre de dominio que haya sido redirigido, accederá en su explorador de internet a la página web que el atacante haya especificado para ese nombre de dominio.

https://www.youtube.com/watch?v=k3b5xzB3dds video

Phishing o suplantación de identidad es un término informático que denomina un modelo de abuso informático y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser unacontraseña o información detallada sobre tarjetas de crédito u otra información bancaria). El cibercriminal, conocido como phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un correo electrónico, o algún sistema de mensajería instantánea o incluso utilizando también llamadas telefónicas.1

https://www.youtube.com/watch?v=Y1jH2UPKxW0 video

pornografía infantil

se refiere al abuso y explotación sexual de menores de edad con algún fin de lucro, se cataloga como delito trasnacional y penado con cárcel en cualquier parte del mundo, este delito se propaga por medio de vendedores de DVD, CD etc., bandas de personas que se encargan a la prostitución o venta de menores y el más común es el internet, las páginas web donde se encargar de publicar videos, fotos o se acuerdan citas de encuentro.

https://www.youtube.com/watch?v=G3yrx5V7KEw video

Sexting (contracción de sex y texting) es un anglicismo para referirse al envío de contenidos eróticos o pornográficos por medio de teléfonos móviles. Comenzó haciendo referencia al envío de SMS de naturaleza sexual. No sostiene ninguna relación y no se debe confundir el envío de vídeos de índole pornográfico con el término "Sexting". Es una práctica común entre jóvenes, y cada vez más entre adolescentes.1 También se usa en español sexteo, como sustantivo, y sextear como verbo.

https://www.youtube.com/watch?v=xjRv3okyfww video

Sextorsión

ual una persona es chantajeada con una imagen o vídeo de sí misma desnuda o realizando actos sexuales, que generalmente ha sido previamente compartida mediante sexting. La víctima es coaccionada para tener relaciones sexuales con alguien, entregar más imágenes eróticas o pornográficas, dinero o alguna otra contrapartida, bajo la amenaza de difundir las imágenes originales si no accede a las exigencias del chantajista.1

https://www.youtube.com/watch?v=kSFjLPYesiU vdeo

El SMiShing es un término informático para denominar un nuevo tipo de delito o actividad criminal usando técnicas deingeniería social empleado mensajes de texto dirigidos a los usuarios de telefonía móvil. El SMiShing es una variante delphishing.

https://www.youtube.com/watch?v=lHR4PZWfNcU video

Software Espía (Spyware)

El software espía (spyware) es una clase de software malicioso (malware) que puede rastrear el trabajo que haces, tanto en tu computadora como en Internet, y enviar dicha información a alguien que no debe tener acceso a ella. Estos programas pueden registrar, entre otras cosas, las palabras que escribes con tu teclado, los movimientos de tu ratón, las páginas que visitas y los programas que ejecutas. Como resultado de ello, pueden socavar la seguridad de tu computadora y revelar información confidencial sobre ti, tus actividades y tus contactos. Las computadoras se infectan con software espía (spyware) prácticamente de la misma forma en la que contraen virus, por tanto muchas de las sugerencias realizadas anteriormente son también útiles cuando nos defendemos de esta segunda clase de software malicioso (malware). Debido a que las páginas web maliciosas son la mayor fuente de infecciones de software espía (spyware), debes prestar mayor atención a los sitios web que visitas y asegurarte que las opciones de tu navegador sean seguras.

https://www.youtube.com/watch?v=9xunhk5qLa4

virus

Los virus infectan todos los tipos de organismos, desde animales y plantas, hasta bacterias y arqueas. Los virus son demasiado pequeños para poder ser observados con la ayuda de un microscopio óptico, por lo que se dice que son submicroscópicos; aunque existen excepciones entre los Virus

https://www.youtube.com/watch?v=tvOfLKh1A5k video

Vishing

Vishing es una práctica criminal fraudulenta en donde se hace uso del Protocolo Voz sobre IP (VoIP) y la ingeniería socialpara engañar personas y obtener información delicada como puede ser información financiera o información útil para el robo de identidad. El término es una combinación del inglés "voice" (voz) y phishing.1